Bạn không phải người nổi tiếng, nhưng NAS của bạn thì lại… rất được “quan tâm”!

Từ Mỹ tới Nga, từ Trung Quốc đến tận Brazil – hàng loạt IP lạ đang cố đăng nhập SSH vào hệ thống bạn.

Giải pháp? Làm ngay một “hàng rào điện tử” bằng tường lửa hợp lý nào

🔥 Vấn đề & Mục tiêu

-

Pain‑point: Botnet, brute‑force SSH tấn công liên tục, smb trên log báo fail liên tục

-

Giải pháp: Firewall chặt chẽ – chỉ mở cho LAN, VPN, IP tin cậy, GeoIP – nhưng vẫn cho phép HTTP/HTTPS qua Reverse Proxy

✅ Bảng tóm tắt Firewall Rules

| Source IP | Subnet | Action | Mô tả & Dịch vụ liên quan |

|---|---|---|---|

10.0.0.0/8 |

255.0.0.0 |

Allow | VPN (OpenVPN, WireGuard), mạng nội bộ lớn |

172.16.0.0/12 |

255.240.0.0 |

Allow | Mạng doanh nghiệp, Docker bridge network |

192.168.0.0/16 |

255.255.0.0 |

Allow | Mạng LAN gia đình, router cấp DHCP |

100.64.0.0/10 |

255.192.0.0 |

Allow | Tailscale (CGNAT dải riêng) |

| GeoIP (Việt Nam) | GeoIP | Allow | Truy cập từ quốc gia tin cậy |

| Reverse Proxy (Web) | Built‑in App Ports | Allow | HTTP/HTTPS (80, 443) qua Reverse Proxy/Web Station |

| All | — |

Deny | Chặn mọi truy cập còn lại (Internet, IP lạ, botnet…) |

🛠️ Cấu hình trên NAS XPENOLOGY/ SYNOLOGY

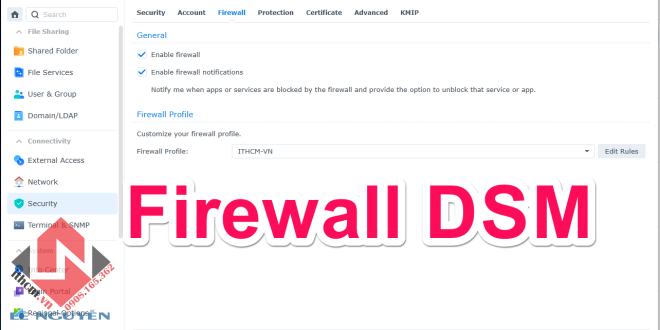

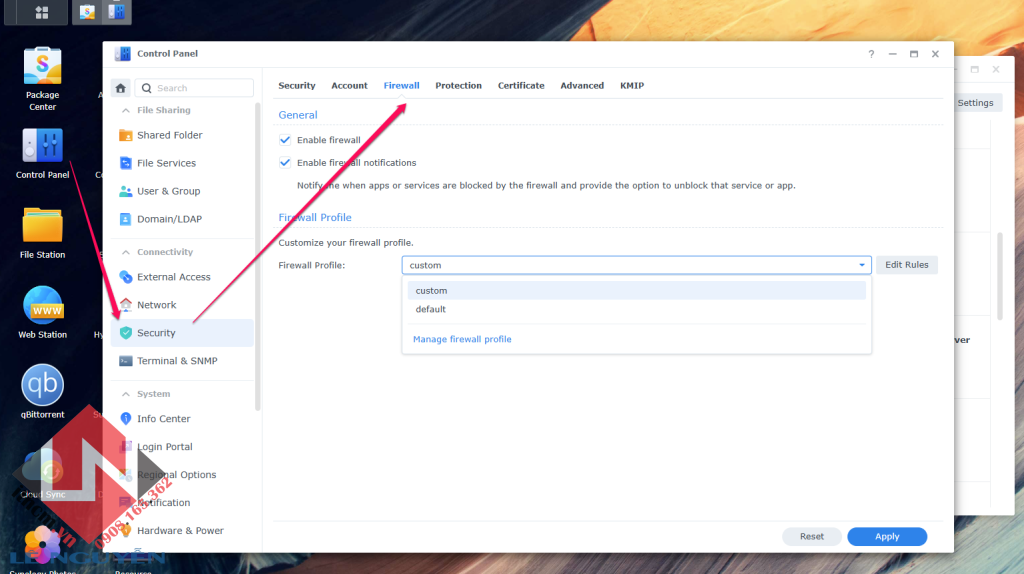

1. Kích hoạt Firewall & Tạo Profile

-

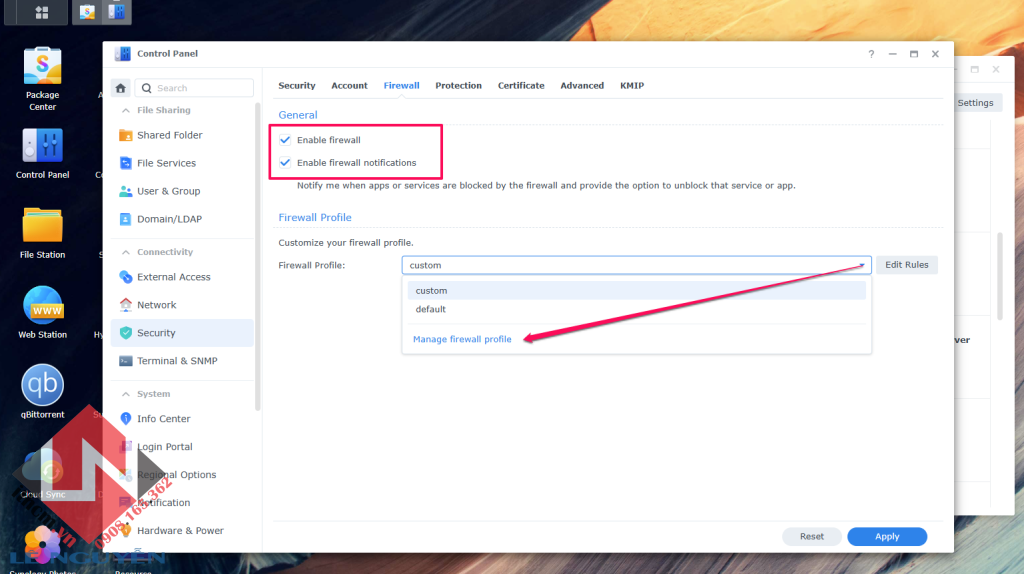

Control Panel → Security → Firewall → tích Enable Firewall + Notifications

-

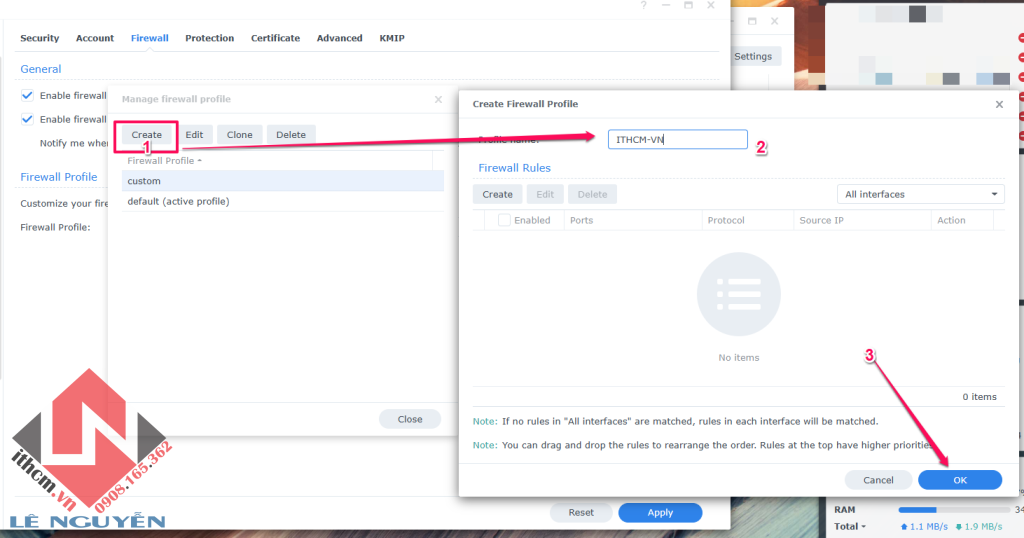

Chọn Menu xổ xuống chọn Manager firewall Profile > Tạo 1 Profile mới đặt tên “ITHCM-VN”

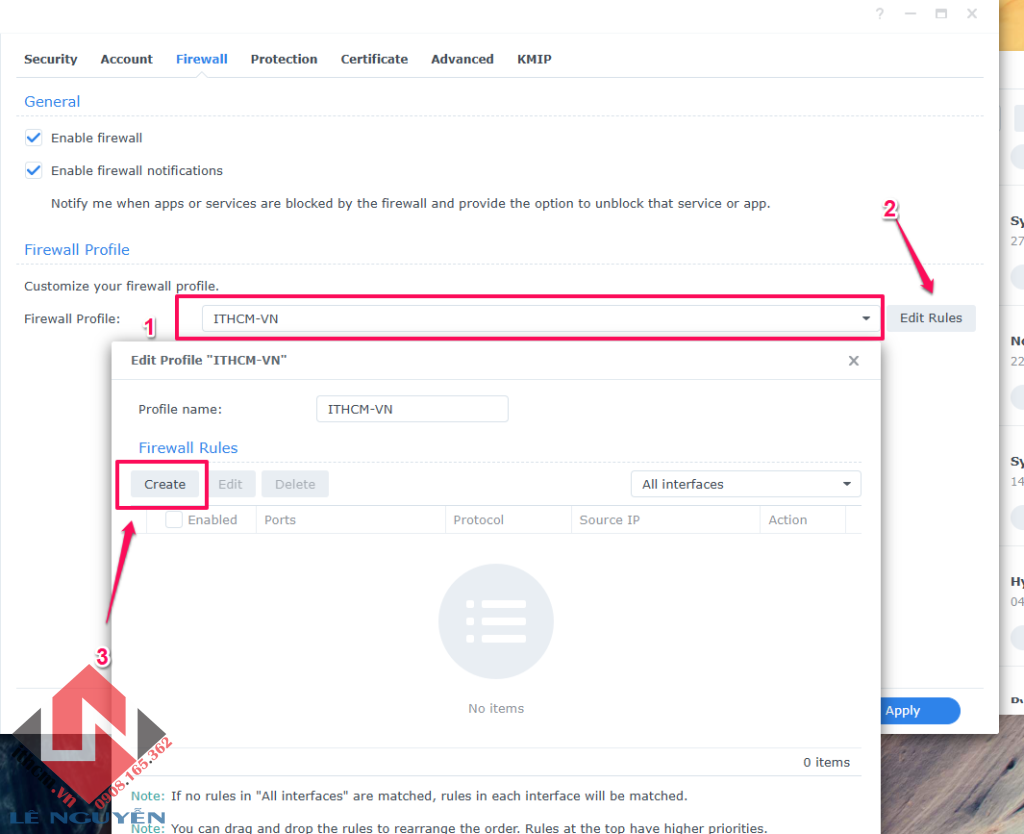

- Chọn IT-HCM → Edit Rules → Create để bắt đầu thiết lập tường lửa theo bảng tóm tắt ở trên

✅ Allow LAN/VPN

-

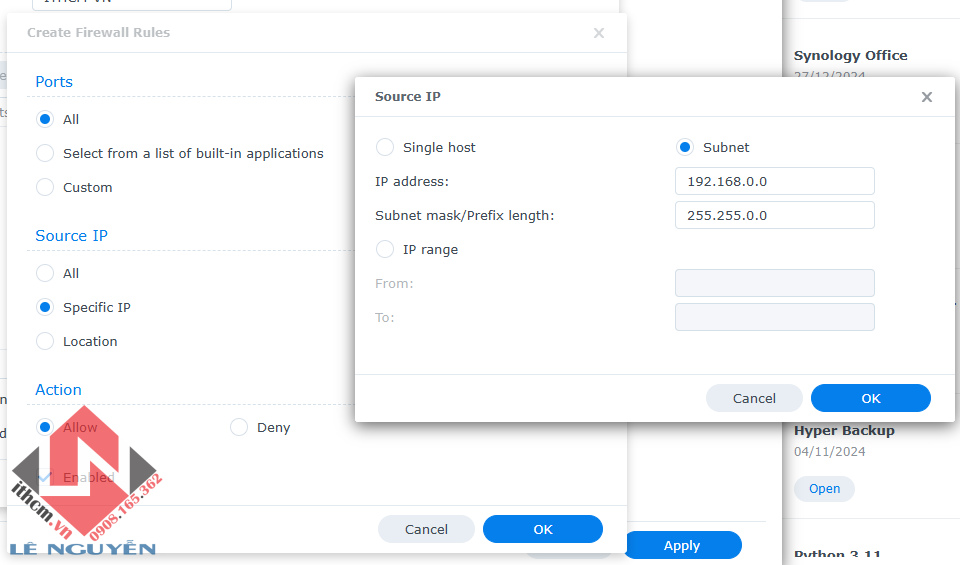

Ports: All

-

Source IP:

192.168.0.0/255.255.0.0(Chặt chẽ hơn Ae sẽ setup: 192.168.1.0/255.255.255.0) -

Action: Allow

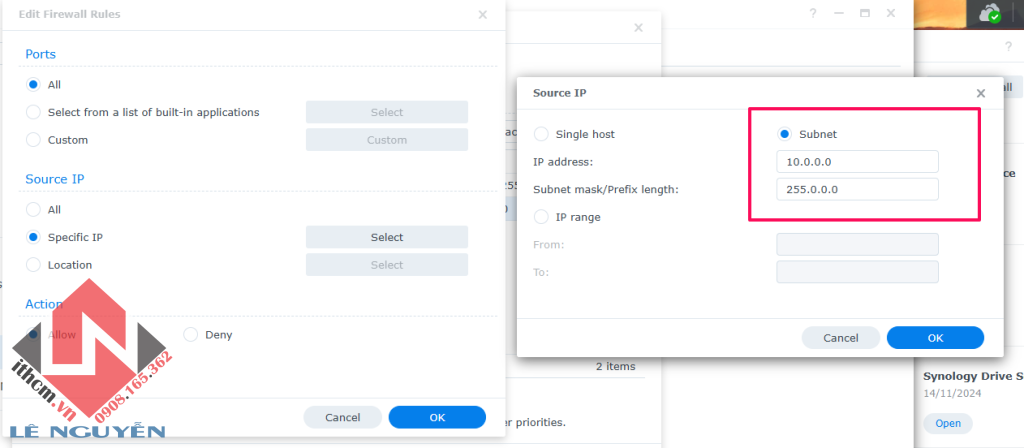

✅ Allow VPN chuyên dụng (OpenVPN, WireGuard…)

-

Ports: All

-

Source IP:

10.0.0.0/255.0.0.0 -

Action: Allow

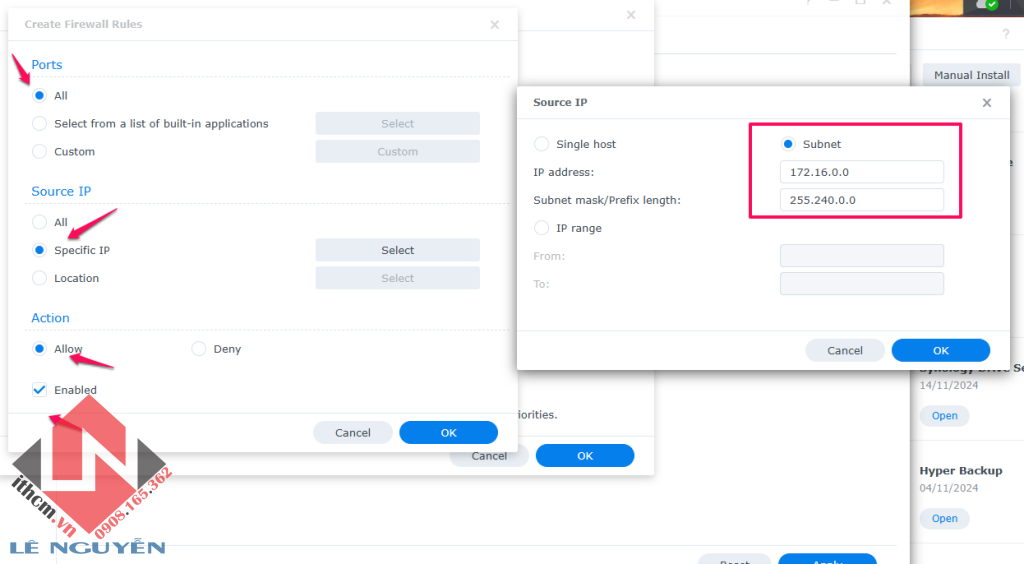

✅ Allow mạng Docker hoặc mạng nội bộ doanh nghiệp

-

Ports: All

-

Source IP:

172.16.0.0/255.240.0.0 -

Action: Allow

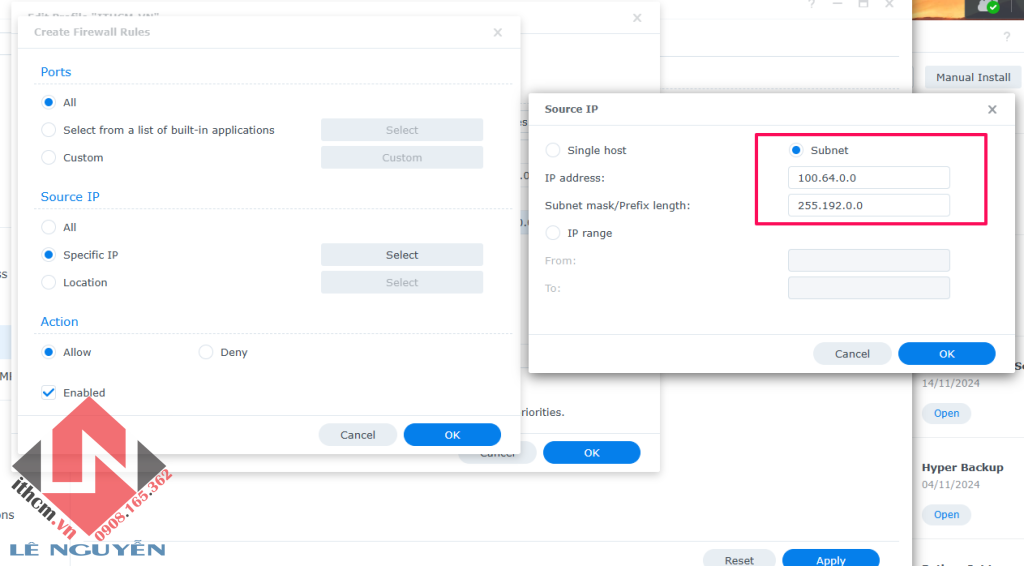

✅ Allow kết nối từ Tailscale

-

Ports: All

-

Source IP:

100.64.0.0/255.192.0.0 -

Action: Allow

✅ Allow Static IP cá nhân (nếu có)

-

Ports: All

-

Source IP:

203.0.113.45/255.255.255.255 -

Action: Allow

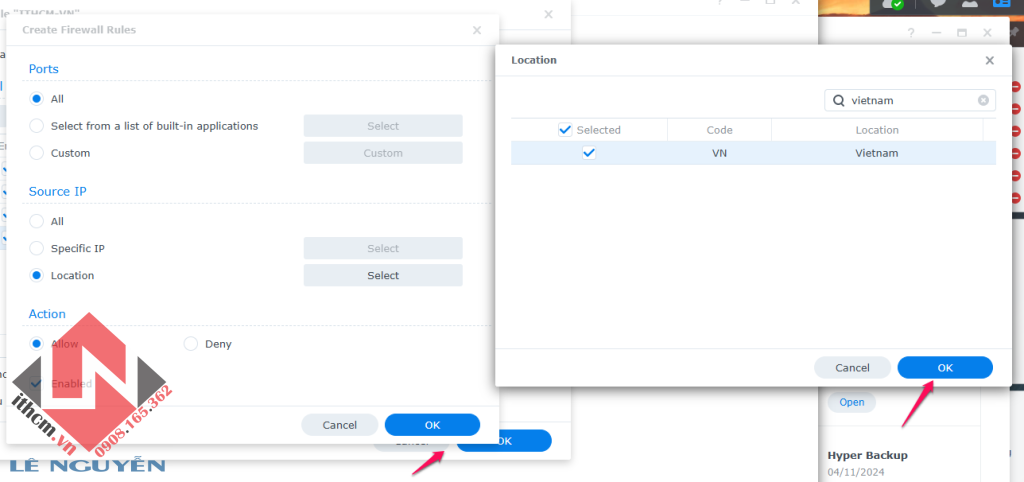

✅ Allow GeoIP (chỉ cho phép truy cập từ Việt Nam)

-

Ports: All

-

Source IP: chọn “Location” → Vietnam

-

Action: Allow

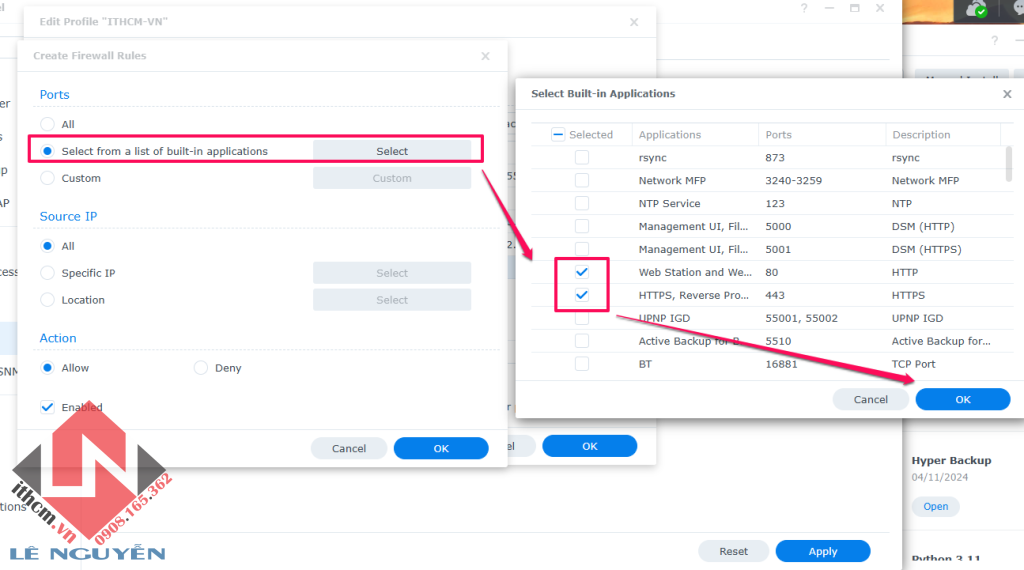

✅ Allow Web Services (HTTP/HTTPS) để ở mọi nơi trên quả cầu này đều truy cập được 😀

Để Reverse Proxy hoặc Web Station hoạt động, cần giữ lại cổng 80 và 443:

-

Ports: chọn Web Station, Htpps (80/443)

-

Source IP: All

-

Action: Allow

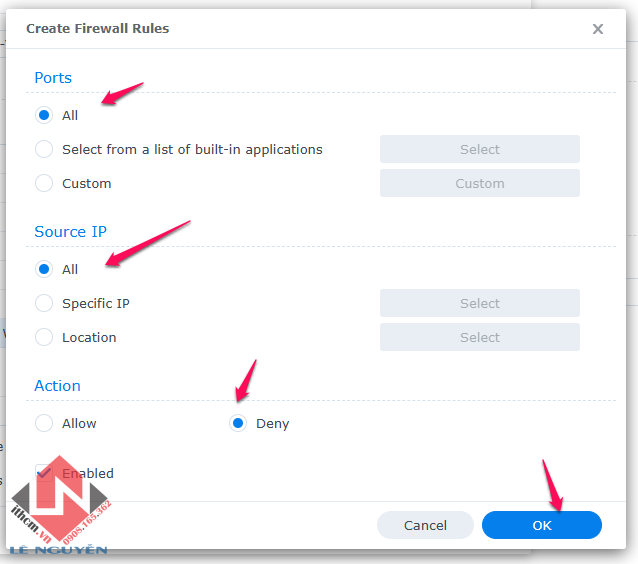

❌ Deny All (chặn mọi thứ còn lại)

-

Ports: All

-

Source IP: All

-

Action: Deny

📝 Đảm bảo rule này luôn nằm CUỐI DANH SÁCH để không chặn nhầm dịch vụ.

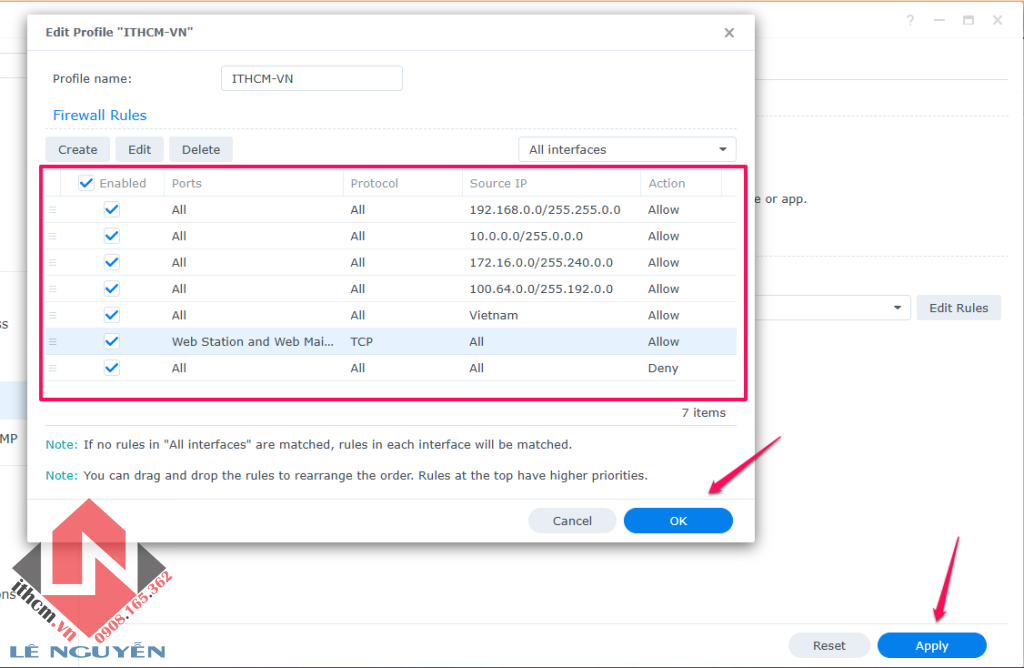

Sau khi hoàn thành sẽ ra hình dưới đây là ok nha.

Các bạn xác minh chính xác thông tin như hình trên thì> ok > Apply là ok nhé.

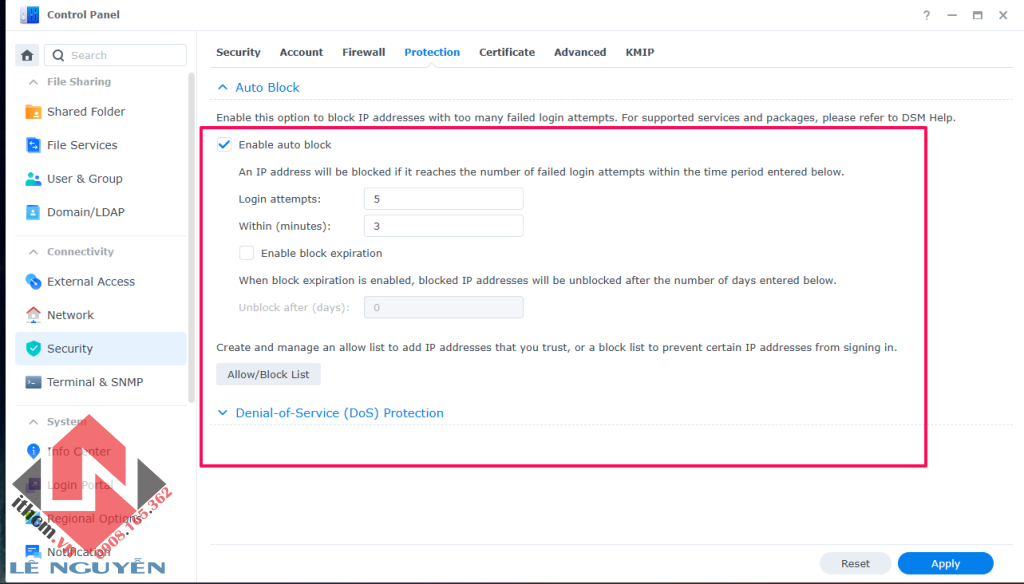

✅Phần Protection

- Kích hoạt Auto Block lên ae nhé. Chắc cốp luôn.

✅ Kiểm thử & Vận hành

-

Trong LAN: phải truy cập DSM & dịch vụ web bình thường.

-

VPN/Tailscale: kết nối, ping NAS, SSH phải ok.

-

Ngoại vi: thử từ IP khác, port 22/5000/… phải bị chặn. (Ngoài VN nhé)

-

Web qua Reverse Proxy: trang web nội bộ vẫn mở được bằng domain gắn với 80/443.

Tip : Tắt QuickConnect để tránh bypass rule.

Vậy là mình đã HD kích hoạt tường lửa của DSM Ae bắt tay làm ngay, bảo vệ dữ liệu của bạn trước khi quá muộn nhé.

Chúc các bạn thành công.

CÔNG TY MÁY TÍNH ITHCM DỊCH VỤ IT HCM

CÔNG TY MÁY TÍNH ITHCM DỊCH VỤ IT HCM